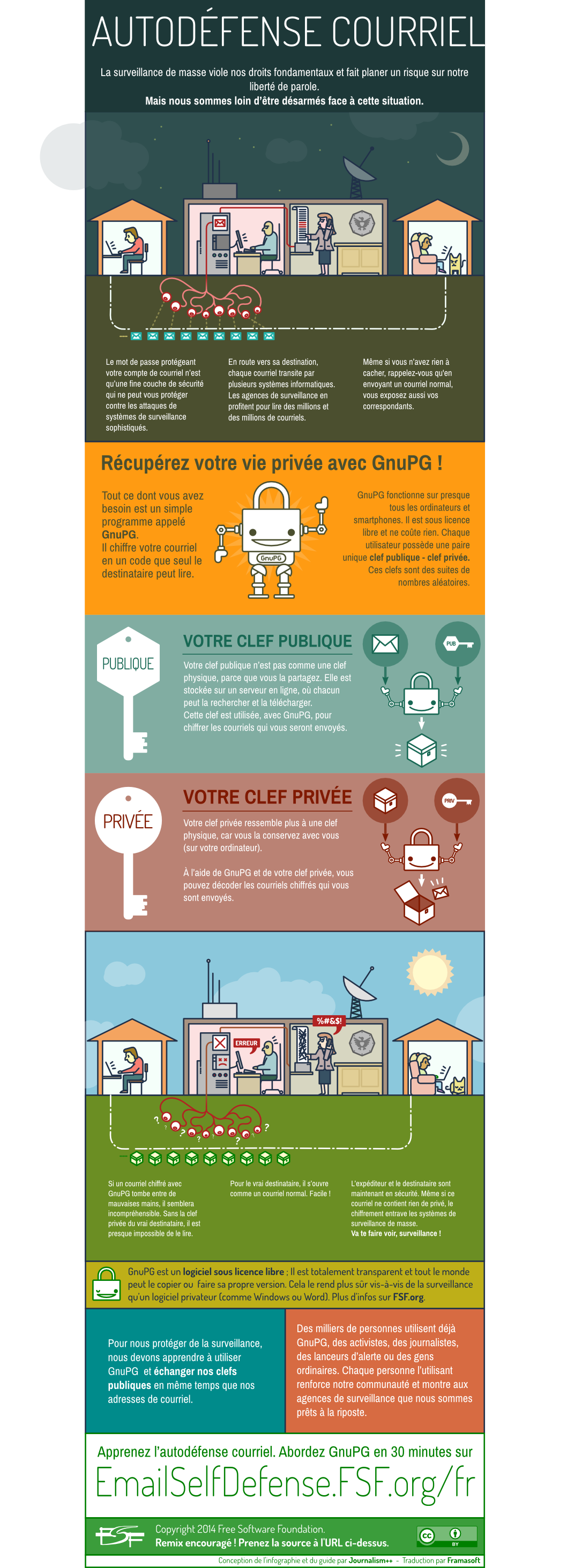

Demain, l’encryption sera implémentée par défaut sur l’internet. Aujourd’hui nous tentons de comprendre comment faire passer un message d’un point A à B alors que l’on apprends que nous sommes de plus en plus épiés sur l’internet. Nous avons réalisé une performance pour simuler ce que pourrait être cette expérience d’encryption dans la vrai vie.

Trois groupes: L’émetteur, l’intercepteur, le receveur.

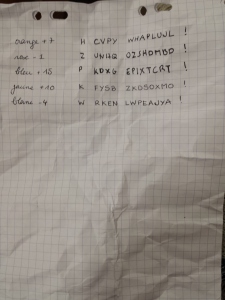

En tant qu’émetteur, nous avons établi un code basé sur une logique analogue à la cryptographie asymétrique avec l’utilisation du Pierre-Feuille-Ciseaux. Pour laisser la chance aux autres groupes de trouver la solution de notre «cryptage», nous laissons à disposition deux exemples de correspondances entre un code et sa solution. Par exemple, F-F-C donne C-C-F. Ou bien, C-P-F donne FCP. Une fois la vraie combinaison trouvée, une personne-tiers du groupe émetteur désigné comme étant le “serveur” (ou encore le coffre fort, le sphinx..) délivre le message : «Be Safe».

Pour que le Sésame s’ouvre, il fallait décoder selon notre logique la séquence suivante : PIERRE-CISEAUX-FEUILLE.

How-to crypto Chifoumi 1. Les deux premiers signes du code s’affrontent, le vainqueur est la troisième composante de la solution (dans notre exemple c’est le ciseau). 2. Le dernier signe du code est simplement reporté à la première composante de la solution. 3. Le perdant de la première confrontation affronte le signe reporté à la deuxième étape. Le vainqueur est la deuxième composante de la solution (feuille vs. pierre = feuille win).

Évidemment ici, la solution encore la plus simple était d’utiliser la manière forte (tester toutes les combinaisons possibles, soit 3^3 = 9) car nous avions choisis délibérément de ne pas restreindre le nombre de propositions. Maxime est par exemple parvenu à décrypter notre pseudo-algorithme par le bias d’une logique complètement différente. C’est un peu comme vouloir ouvrir un cadenas à trois chiffres et de tomber sur la bonne combinaison dès les premières tentatives. En ajoutant des composantes supplémentaires à notre cryptage nous pouvons le rendre d’autant plus complexe, et d’augmenter relativement par là même la difficulté de résolution. Sans rentrer dans les détails, les méthodes de chiffrement d’aujourd’hui sont de plus en plus sophistiqué et doivent répondre à des impératifs de sécurité. Dès lors on rentre dans le domaine des mathématiques, les combinaisons sont infinement complexes et il faut espérer une puissance faramineuse pour espérer casser le code avant la fin de l’année, où du siècle..

(* Les belges seraient plutôt tenter de dire pierre-papier-ciseaux à la place pierre-feuille-ciseaux. Pour éviter la confusion, on utilisera P pour pierre et F pour le feuille).